hash這是法務審計的第一步。它會產生審計文件,從而可以驗證文件的完整性。

子指令 hash 的基本用法

auditor hash input_path

這將:

-

input_path使用預設演算法對

檔案進行哈希處理( sha256)

-

產生審計檔案(預設路徑:根目錄內

input_path):

-

Audit_FullList包含檔案中檔案的完整性資料(雜湊值、大小、名稱)

input_path。預設名稱:

_auditor_hashes.txt

-

Audit_Stamp:僅包含完整性資料Audit_FullList。預設名稱:

_auditor_stamp.txt。此文件需要列印或進行數位簽名,以確保檢查所有完整性鏈。

- 顯示完整性數據

Audit_FullList

之後hash,您可以執行

check命令來驗證完整性。為了確保將來能夠正確進行完整性檢查,請閱讀

“完整性鏈”部分並遵循其中的建議。

其他例子:

-

只產生哈希值,但不創建任何檔案(-l)

auditor hash input_path -l

-

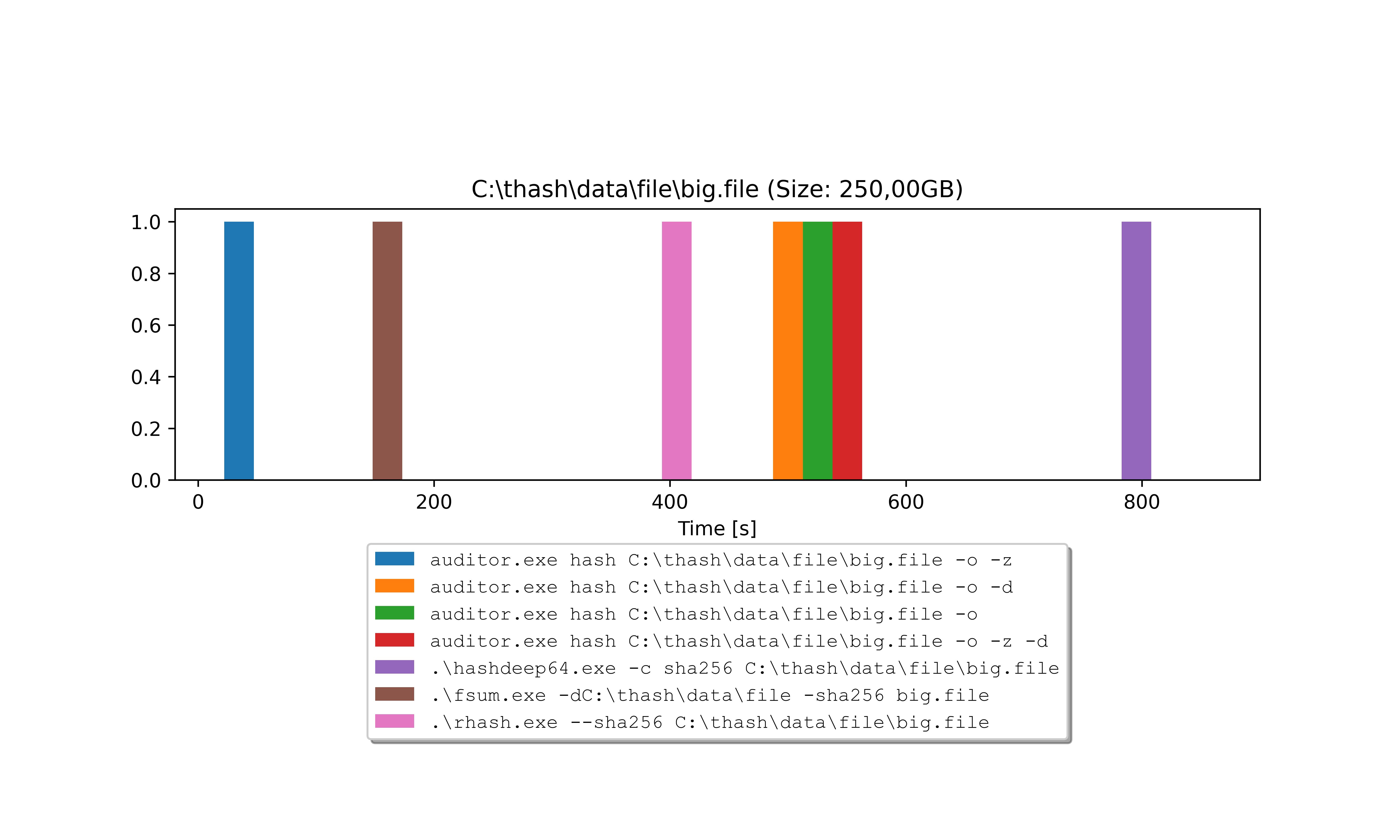

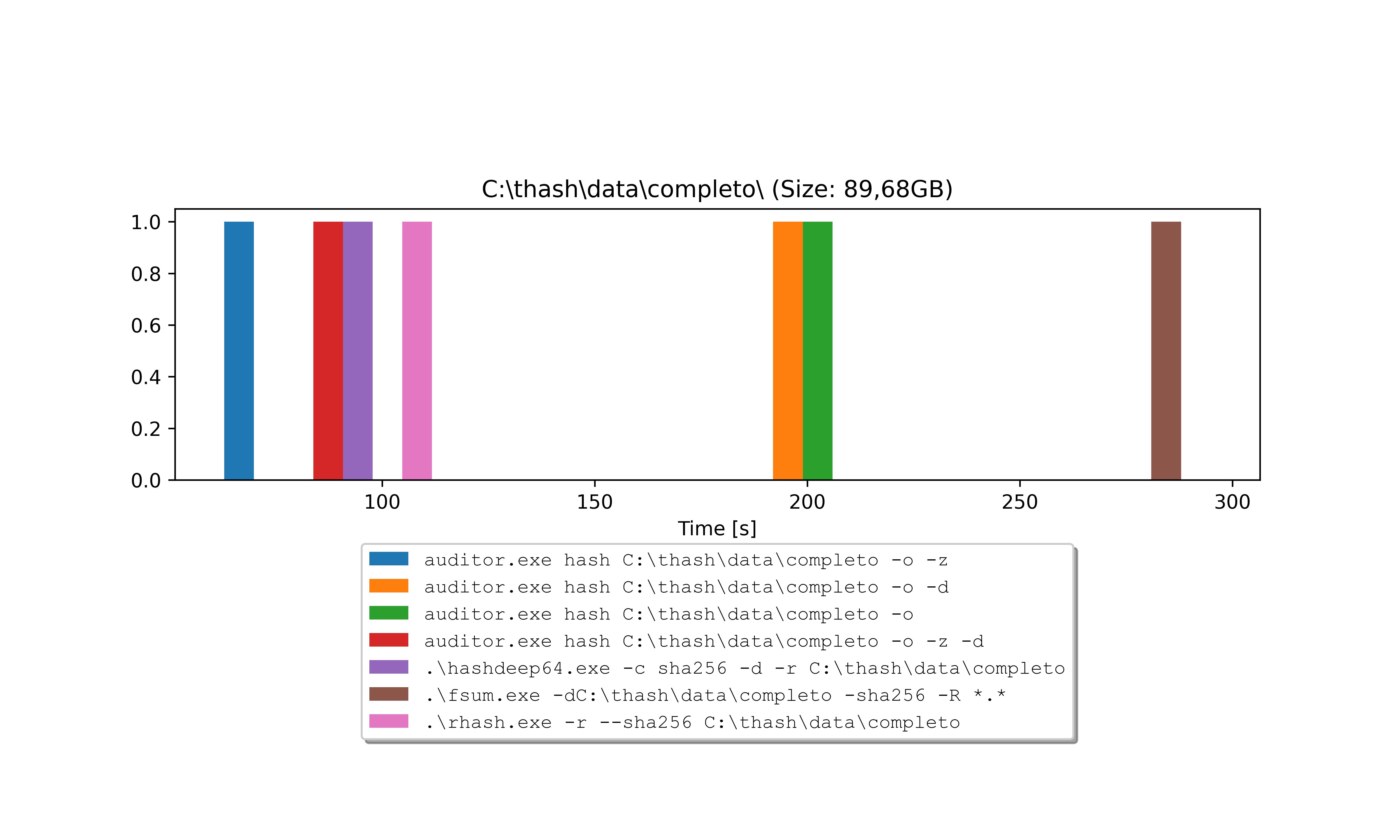

使用預設演算法,透過快速磁碟 (-z) 覆蓋審計檔案 (-o)(適用於 SSD

磁碟,速度很快):

auditor hash input_path -o -z

-

與上述步驟相同,但啟用嚴格模式,以確保 input_path

中的所有檔案都經過雜湊處理:

auditor hash input_path -o -z --strict

-

覆蓋審計文件(-o),不使用哈希方法(-d):

auditor hash input_path -o -d

-

覆蓋審計檔案(-o),僅包含 txt 檔案(-i

"**/*.txt"),僅包含根資料夾中的檔案(-u 1)(標誌 -i 和 -e 使用

glob 模式,詳情請參閱註釋)。

auditor hash input_path -o -i "**/*.txt" -u 1

-

覆蓋審計文件(-o),包含所有文件,但不包括 txt 文件(-e

"**/*.txt")

auditor hash input_path -o -e "**/*.txt"

-

覆寫稽核文件(-o),僅包含名為「file1.doc」(-i

"**/*/file1.doc") 和「file2.xls」(-i "**/*/file2.xls") 的文件

auditor hash input_path -o -i "**/*/file1.doc" -i "**/*/file2.xls"

-

覆蓋審計文件(-o),包含所有文件,但不包括資料夾 $RECYCLE.BIN

和「系統磁碟區資訊」內的文件。注意:$RECYCLE.BIN 中的字元 $

屬於名稱,需要用字元 \ 進行轉義才能正確解析!

auditor hash input_path -o -e "**/\$RECYCLE.BIN/**" -e "**/System Volume Information/**"

-

覆寫稽核檔案(-o),包含所有txt檔案(-i

"**/*/*.txt"),但資料夾1目錄下的檔案除外(-e "**/*/folder1/*")

auditor hash input_path -z -o -a blake3 -i "**/*/*.txt" -e "**/*/folder1/*"

-

覆蓋審計文件(-o),使用快速磁碟(-z)和演算法“blake3”(速度非常快):

auditor hash input_path -o -z -a blake3

-

覆蓋審計檔案(-o),使用 10MB 的區塊大小和“whirlpool”雜湊函數

auditor hash input_path -o -b 10MB -a whirlpool

)

lock當需要保留現有審計文件時,此功能非常有用。它可以在哈希命令之後使用 ,並防止意外生成新的審計文件input_path。

子指令 lock 的基本用法

auditor lock input_path

這將:

-

_auditor_lock.txt建立一個帶有建立時間戳記的 檔案input_path

。

-

哈希子指令不會在

input_path鎖定狀態下執行。

要解鎖input_path,您需要手動刪除該檔案。_auditor_lock.txt

)

check這是法務審計的第二步。它利用審計文件中的資訊檢查資料的完整性,可以在執行雜湊運算之後使用。

子命令的基本用法 檢查

auditor check input_path

這將:

-

取得審計檔案(預設路徑:根目錄內

input_path):

-

使用列出的完整性資料

Audit_Stamp並進行核對Audit_FullList。

-

使用列出的完整性資料

Audit_FullList並與原始文件進行比對input_path。

-

顯示重新計算後的完整性資料

Audit_FullList。

其他例子:

-

使用預設審計文件,在快速磁碟模式 (-z) 下進行檢查。

auditor check input_path -z

-

與上述相同,但啟用嚴格模式,以確保驗證 input_path 中的所有檔案。

auditor check input_path -z --strict

-

僅檢查 txt 檔案(-i "**/*.txt"),使用預設稽核檔案(標誌 -i 和 -e

使用 glob 模式,詳情請參閱註解)。

auditor check input_path -i "**/*.txt"

-

使用預設審計文件,以靜默模式 (-q) 檢查,並在遇到第一個錯誤 (-x)

時停止。

auditor check input_path -q -x

-

使用特定名稱的稽核文件檢查 F:\data_path。 (-f 參數用於

<Audit_FullList>,-s 參數用於 <Audit_Stamp>)

auditor check F:\data_path -f C:\other_path\personal_fullList.txt -s C:\other_path\personal_stamp.txt -q -x

-

檢查 <input_path>

中單一檔案的完整性,並與某個稽核檔案進行比對。

auditor check F:\data_path\file1.txt -f C:\other_path\some_audit.txt -q -x

注意:審計檢查與 fsum 格式相容。

)

clone用於將資料複製input_path到內部dest_path,同時驗證複製資料的完整性。

克隆子指令的基本用法

auditor clone input_path dest_path

這將:

-

從[此處應填寫文件來源]取得文件

input_path,產生完整性資料(雜湊值、大小、名稱);

- 將文件複製到

dest_path;

-

檢查文件中文件的完整性,

dest_path並與產生的完整性資料進行比較input_path。

-

如果審計文件不存在,您可以使用 `-g` 選項在 `/usr/local/bin`

input_path和/或 `/usr/local/bin` 中建立它們dest_path。如果審計文件已存在,則無法建立它們。

如果出錯,程式將重試(預設重試 3 次,可以更改)。

其他例子:

-

在快速磁碟模式下(-z)。

auditor clone input_path dest_path -z

-

與上述操作相同,但啟用嚴格模式,以確保克隆 input_path

中的所有檔案:

auditor clone input_path dest_path --strict

-

靜音模式(-q)和首次出錯時停止(-x)。

auditor clone input_path dest_path -q -x

-

克隆時會在 input_path 和 dest_path

中產生稽核檔案(請參閱註解!)。

auditor clone input_path dest_path -g both

-

克隆時僅在目標路徑中產生稽核檔案。

auditor clone input_path dest_path -g dest

-

僅在 input_path 中克隆並產生稽核文件。

auditor clone input_path dest_path -g input

-

您可以使用 -i 和/或 -e 來包含或排除進程中的檔案(不能與 --strict

一起使用)。

auditor clone input_path dest_path -q -x -i "**/*.txt" -e "**/dir1/**/*

注意:要產生審計文件,input_path不能同時存在審計文件(Audit_FullList 和

Audit_Stamp)!這是為了避免與現有審計文件混淆。

使用 audit clone --help 查看所有選項

)

chkcopy用於檢查內部資料input_path與稽核文件是否一致,並複製到目標位置dest_path,同時驗證目標位置中複製資料的完整性dest_path。

chkcopy 子指令的基本用法

auditor chkcopy input_path dest_path

這將:

-

從審計文件中取得文件

input_path並與審計文件中的完整性資料進行比對;

- 將文件複製到

dest_path;

-

將文件的完整性與

dest_path審計文件中的完整性資料進行比對。

-

注意:chkcopy 不會產生稽核文件!

如果出錯,程式將重試(預設重試 3 次,可以更改)。

其他例子:

-

快速磁碟模式 (-z) 用於 SSD、M.2 等快速磁碟。

auditor chkcopy input_path dest_path -z

-

與上述步驟相同,但啟用嚴格模式,以確保檢查並複製 input_path

中的所有檔案:

auditor chkcopy input_path dest_path --strict

-

靜音模式(-q)和首次出錯時停止(-x)。

auditor chkcopy input_path dest_path -q -x

-

您可以使用 -i 和/或 -e 來包含或排除進程中的檔案(不能與 --strict

一起使用)。

auditor clone input_path dest_path -q -x -i "**/*.txt" -e "**/dir1/**/*

注意:

input_path必須有審計文件(Audit_FullList / Audit_Stamp)!

)

info不執行哈希完整性檢查。它僅測試審計文件及其內容

input_path,並顯示有用資訊。可在執行哈希運算後使用。

法醫資訊範例

auditor info input_path

這將:

-

取得審計檔案(預設路徑:根目錄內

input_path):

-

核實審計文件是否

Audit_Stamp存在

Audit_FullList。

-

驗證 中列出的檔案是否 存在

Audit_Stamp,

Audit_FullList以及列出的大小是否與

中列出的大小相同 input_path。

-

驗證所有文件是否

input_path都已列出

Audit_FullList。

-

重新計算完整性資料

Audit_FullList

並與審計文件進行核對Audit_Stamp

- 提供檔案大小和所有輸入路徑的報告。

)

thash

method

已啟用,但此模式可以停用。