hash

サブコマンドハッシュの基本的な使い方

auditor hash input_pathこれにより、次のようになります。

input_pathデフォルトのアルゴリズムで ファイルをハッシュする(

sha256)

監査ファイルを生成します(デフォルトパス: のルート内input_path):

Audit_FullList:

のファイルの整合性データ(ハッシュ、サイズ、名前)が含まれます

input_path。デフォルト名:

_auditor_hashes.txt

Audit_Stamp:

の整合性データのみが含まれますAudit_FullList。デフォルト名:

_auditor_stamp.txt。これは、すべての整合性チェーンのチェックを確実にするために印刷またはデジタル署名する必要があるファイルです。

整合性データを表示Audit_FullList

その後hash、整合性を検証するコマンドを実行できます

check。今後の整合性チェックを適切に行うには、

「整合性チェーン」 セクションを読み、そこに記載されているアドバイスに従ってください。

その他の例:

ハッシュのみ生成し、ファイルは作成しません (-l)

auditor hash input_path -l

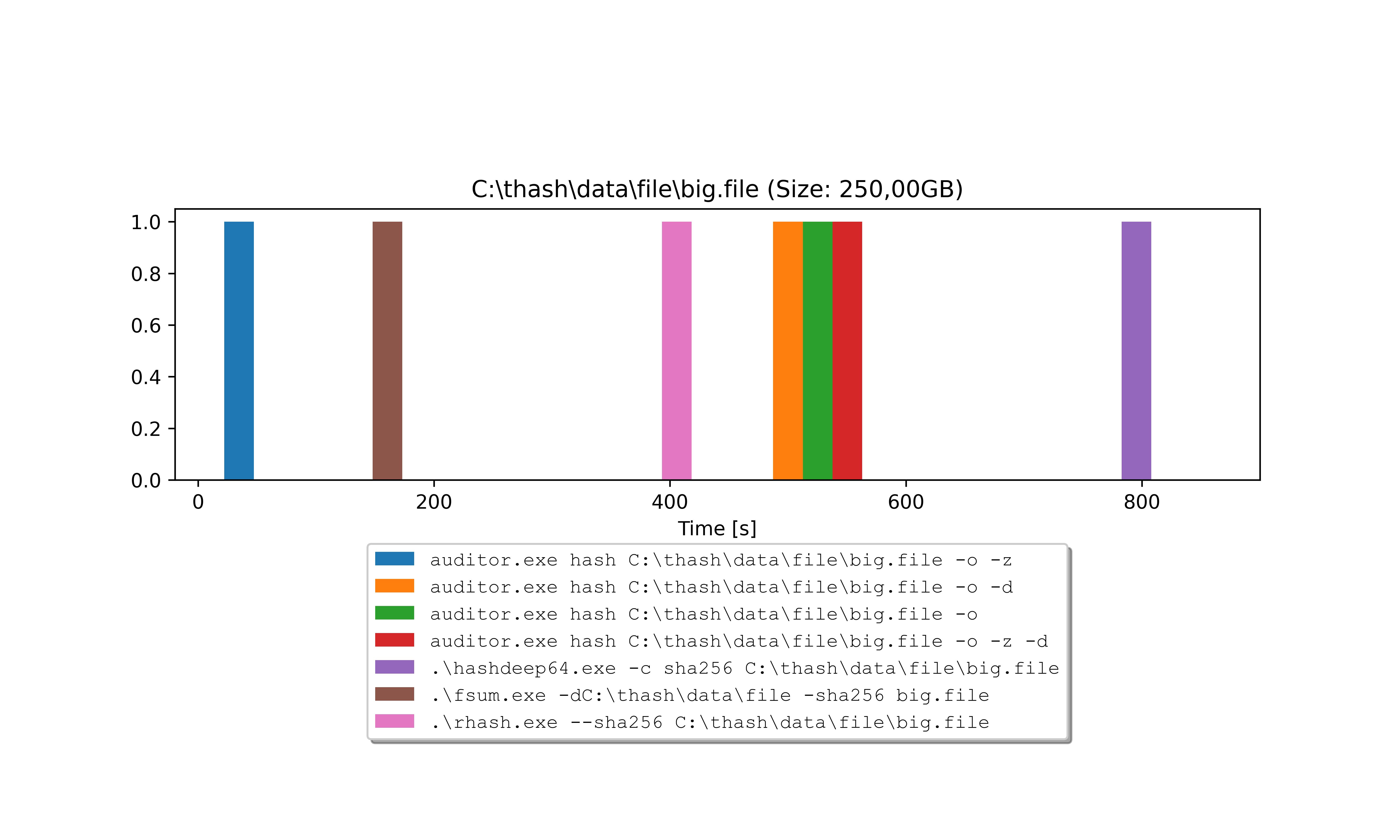

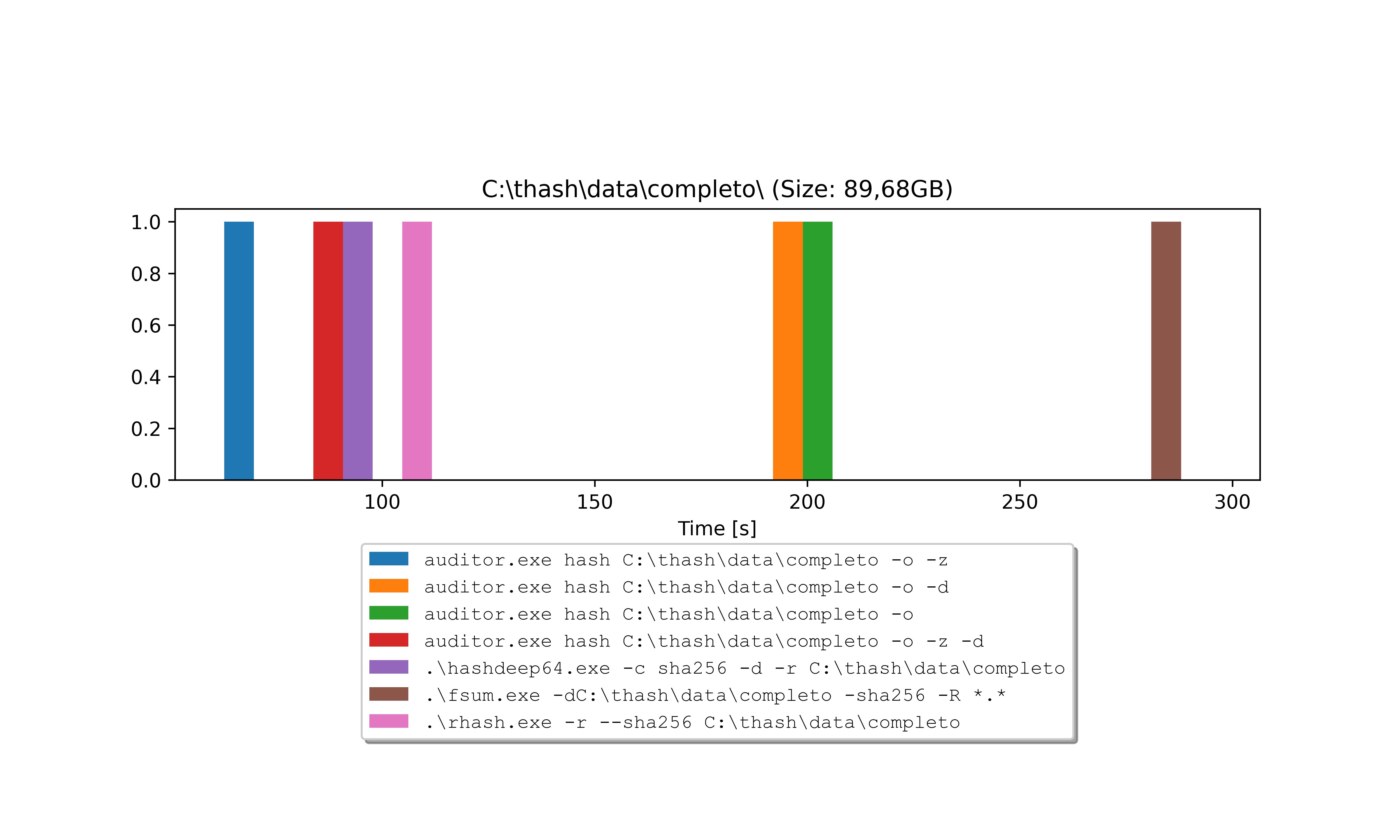

デフォルトのアルゴリズムで高速ディスク (-z)

を使用して監査ファイルを上書きします (SSD

ディスクの場合は高速なので便利です)。

auditor hash input_path -o -z

上記と同じですが、厳密モードを有効にして、input_path

内のすべてのファイルがハッシュされるようにします。

auditor hash input_path -o -z --strict

監査ファイルを上書きします (-o)、thash メソッドを使用せずに

(-d)。

auditor hash input_path -o -d

監査ファイルを上書きし (-o)、ルート フォルダー (-u 1) 内の txt

ファイルのみ (-i "**/*.txt") を含めます (フラグ -i および -e は

glob

パターンを使用します。詳細については注記を参照してください)。

auditor hash input_path -o -i "**/*.txt" -u 1

監査ファイルを上書きします (-o)、txt

ファイルを除くすべてのファイルを含めます (-e "**/*.txt")

auditor hash input_path -o -e "**/*.txt"

監査ファイルを上書きします (-o)。「file1.doc」(-i

"**/*/file1.doc") と「file2.xls」(-i "**/*/file2.xls")

という名前のファイルのみを含めます。

auditor hash input_path -o -i "**/*/file1.doc" -i "**/*/file2.xls"

監査ファイルを上書きします(-o)。$RECYCLE.BINフォルダ内のファイルと「System

Volume

Information」を除くすべてのファイルが含まれます。注意:$RECYCLE.BIN内の文字$はnameに属しており、正しく解析するには文字\でエスケープする必要があります。

auditor hash input_path -o -e "**/\$RECYCLE.BIN/**" -e "**/System Volume Information/**"

監査ファイルを上書きし(-o)、folder1という名前のディレクトリ内のファイルを除くすべてのtxtファイル(-i

"**/*/*.txt")を含めます(-e "**/*/folder1/*")。

auditor hash input_path -z -o -a blake3 -i "**/*/*.txt" -e "**/*/folder1/*"

監査ファイルを上書き (-o)、高速ディスク (-z) とアルゴリズム

'blake3' (非常に高速) を使用します。

auditor hash input_path -o -z -a blake3

監査ファイルを上書き(-o)、ブロックサイズ10MB、'whirlpool'ハッシュ関数を使用する

auditor hash input_path -o -b 10MB -a whirlpool

すべてのオプションを表示: (auditor hash --help

)

lock既存の監査ファイルを保存する必要がある場合に便利です。これは

after hash コマンドで使用でき

、誤って新しい監査ファイルが生成されるのを防ぐことができますinput_path。

サブコマンド lock の基本的な使い方

auditor lock input_pathこれにより、次のようになります。

_auditor_lock.txt作成タイムスタンプ付きの ファイルを作成しますinput_path

。

ハッシュサブコマンドはロックされた状態では実行されませんinput_path。

ロックを解除するにはinput_path、ファイルを手動で削除する必要があります_auditor_lock.txt

すべてのオプションを表示: (auditor lock --help

)

check

サブコマンドチェックの基本的な使い方

auditor check input_pathこれにより、次のようになります。

監査ファイルを取得します (デフォルト パス: のルート内input_path):

にリストされている整合性データを使用しAudit_Stamp、 と照合しますAudit_FullList。

にリストされている整合性データを使用しAudit_FullList、 の元のファイルと照合しますinput_path。

の再計算された整合性データを表示しますAudit_FullList。

その他の例:

デフォルトの監査ファイルを使用して、高速ディスク モード (-z)

でチェックインします。

auditor check input_path -z

上記と同じですが、厳密モードが有効になっているため、input_path

内のすべてのファイルが検証されます。

auditor check input_path -z --strict

デフォルトの監査ファイルを使用して、txt

ファイルのみをチェックします (-i "**/*.txt") (フラグ -i および

-e は glob

パターンを使用します。詳細については注記を参照してください)。

auditor check input_path -i "**/*.txt"

デフォルトの監査ファイルを使用して、静かなモード (-q)

でチェックし、最初のエラー (-x) で停止します。

auditor check input_path -q -x

特定の名前の監査ファイルを使用して F:\data_path

をチェックします。(<Audit_FullList> に

-f、<Audit_Stamp> に -s)

auditor check F:\data_path -f C:\other_path\personal_fullList.txt -s C:\other_path\personal_stamp.txt -q -x

<input_path> 内の 1

つのファイルのみの整合性を監査ファイルと比較してチェックします。

auditor check F:\data_path\file1.txt -f C:\other_path\some_audit.txt -q -x

注: 監査チェックは fsum 形式と互換性があります。

すべてのオプションを表示: (auditor check --help

)

cloneinput_pathとdest_path、コピーされたデータの整合性の検証に使用されます。

サブコマンドcloneの基本的な使い方

auditor clone input_path dest_pathこれにより、次のようになります。

からファイルを取得しinput_path、整合性データ (ハッシュ、サイズ、名前) を生成します。

ファイルをコピーしますdest_path。

dest_pathで生成された整合性データに対して 、

のファイルの整合性をチェックしますinput_path。

input_path監査ファイルが存在しない場合は、-g オプションを使用して または で

作成できますdest_path。監査ファイルが存在する場合は、作成できません。

エラーの場合は再試行します (デフォルトは 3 回ですが、変更できます)。

その他の例:

高速ディスク モード (-z)。

auditor clone input_path dest_path -z

上記と同じですが、厳密モードを有効にして、input_path

内のすべてのファイルが複製されるようにします。

auditor clone input_path dest_path --strict

静音モード (-q) で、最初のエラーで停止します (-x)。

auditor clone input_path dest_path -q -x

input_path と dest_path

の両方に監査ファイルを生成するクローン作成 (注を参照)。

auditor clone input_path dest_path -g both

dest_path にのみ監査ファイルを生成するクローン作成。

auditor clone input_path dest_path -g dest

input_path にのみ監査ファイルを生成するクローン作成。

auditor clone input_path dest_path -g input

-i および/または -e

を使用して、プロセスのファイルを含めたり除外したりできます

(--strict と併用できません)。

auditor clone input_path dest_path -q -x -i "**/*.txt" -e "**/dir1/**/*

注意: 監査ファイルを生成するには、input_path監査ファイル (Audit_FullList および Audit_Stamp)

を含めることはできません。これは、既存の監査ファイルとの混乱を防ぐためです。

auditor clone --help のすべてのオプションを参照してください

すべてのオプションを表示: (auditor clone --help

)

chkcopyinput_pathは、内部のデータを監査ファイルと照合して にコピーしdest_path、同時に

にコピーされたデータの整合性を検証するために使用されますdest_path。

サブコマンドchkcopyの基本的な使い方

auditor chkcopy input_path dest_pathこれにより、次のようになります。

監査ファイルからファイルを取得しinput_path、監査ファイルの整合性データと照合します。

ファイルをコピーしますdest_path。

dest_path監査ファイルからの整合性データに対して

ファイルの整合性をチェックします。

注意: chkcopy は監査ファイルを生成しません。

エラーの場合は再試行します (デフォルトは 3 回ですが、変更できます)。

その他の例:

高速ディスク モード (-z) では、SSD、M.2

などの高速ディスクになります。

auditor chkcopy input_path dest_path -z

Same that above, but with strict mode enable, to ensure that ALL

files in input_path are checked and copied:

auditor chkcopy input_path dest_path --strict

In quiet mode (-q) and stop on first error (-x).

auditor chkcopy input_path dest_path -q -x

You can use -i and/or -e to include or exclude files of process

(Can´t be used with --strict).

auditor clone input_path dest_path -q -x -i "**/*.txt" -e "**/dir1/**/*

Note:

input_path must to have audit files

(Audit_FullList / Audit_Stamp)!

Show all options: (auditor chkcopy --help

)

infoinput_path and shows useful

information. Can be used after hash was performed.

Example of Forensic Info

auditor info input_pathThis will:

Get audit files (Default path: inside root of

input_path ):

Verify if audit files

Audit_Stamp and

Audit_FullList exists.

Verify if files listed in

Audit_Stamp and

Audit_FullList exists and listed

size is the same that in

input_path.

Verify if all files in

input_path are listed in

Audit_FullList.

Recalculate integrity data of

Audit_FullList and check against

audit file Audit_Stamp

Give a report of size of the files and of all input_path.

Show all options: (auditor info --help

)

thash

method

有効になっていますが、このモードを無効にすることもできます。